Po ilu liźnięciach dociera się do wnętrza lizaka?

17 lutego 2015, 07:36By dostać się do środka lizaka, potrzeba ok. 1000 liźnięć. Model matematyczny naukowców z New York University (NYU) opiera się na świeżo zdobytej wiedzy dotyczącej rozpuszczania ciał stałych przez płynącą ciecz.

Wszechświat bez Wielkiego Wybuchu

10 lutego 2015, 10:55Według nowego modelu, który bierze pod uwagę ciemną materię i ciemną energię, wszechświat istnieje od zawsze. Model próbuje rozwiązać wiele problemów jednocześnie i odrzuca istnienie Wielkiego Wybuchu. Osobliwość, z której rozpoczął się Wielki Wybuch to największy problem ogólnej teorii względności, gdyż wydaje się, że w tym momencie przestają działać prawa fizyki - mówi Ahmed Farag Ali z egipskiego Benha University

Co z ferromagnetycznymi izolatorami topologicznymi?

10 lutego 2015, 08:33Ferromagnetyczne izolatory topologiczne miały stać się materiałami przyszłości. Niestety mimo wielu lat badań nie znalazły szerokiego praktycznego zastosowania. Teraz, dzięki badaczom z Cornell University i Brookhaven National Laboratory dowiadujemy się, że prace prowadzone na tych materiałach wprowadzają zaburzenia, które niszczą ich pożądane właściwości.

Szef BlackBerry krytykuje developerów

23 stycznia 2015, 10:02BlackBerry, walczący o przetrwanie kanadyjski producent smartfonów, poprawił ostatnio swoją pozycję dzięki pracy nowego szefa, Johna S. Chena, specjalisty od ratowania korporacji. Teraz Chen uruchomił swój blog, na którym znajdziemy bardzo kontrowersyjne pomysły

Wirtualna sygnalizacja świetlna usprawni ruch w miastach

15 stycznia 2015, 11:52Naukowcy z Carnegie Mellon University twierdzą, że są w stanie skrócić czas podróży samochodem w miastach aż o 40%. Ich zdaniem można tego dokonać zastępując fizyczną sygnalizację świetlną jej wirtualnym odpowiednikiem.

Dlaczego wąż pływa w piasku lepiej od jaszczurki?

13 stycznia 2015, 13:34W pływaniu w piasku węże są lepsze od jaszczurek. Badanie naukowców z Georgia Institute of Technology wykazało, że Chionactis occipitalis z pustyni Mojave wykorzystuje swój wydłużony kształt, by przesuwać się gładko przez piasek, a jego śliska skóra zmniejsza tarcie. To zapewnia mu przewagę nad innym pływającym w piasku zwierzęciem - scynkiem aptekarskim (Scincus scincus) z gorących pustyń północnej Afryki i Półwyspu Arabskiego.

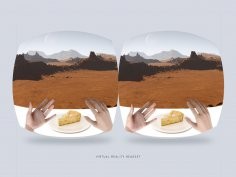

Mariaż kuchni molekularnej i rzeczywistości wirtualnej

9 stycznia 2015, 14:37Kokiri Lab z Los Angeles chce zaproponować swoim klientom niskokaloryczne dania, które dzięki hełmowi do rzeczywistości wirtualnej Oculus Rift i rozpylanym w otoczeniu zapachom będą smakować jak stek, sushi albo ciasto.

Ruch, nie dieta, wzmacnia kości

23 grudnia 2014, 12:19Od czasu wynalezienia rolnictwa ludzki szkielet stał się lżejszy i bardziej podatny na uszkodzenia. To wynik zmiany trybu życia, gdyż społeczeństwa rolnicze poruszają się mniej niż społeczeństwa łowców-zbieraczy.

Nowa technika obrazuje ruch neutrofili

22 grudnia 2014, 11:39Neutrofile są rekrutowane do zwalczania zakażenia czy skutków urazu we wszystkich tkankach i narządach ciała, bez względu na ich komórkowy i biochemiczny skład. Naukowcy z Brown University opracowali ostatnio nową technikę, która pozwala zrozumieć, jak te komórki odpornościowe przemieszczają się w zamkniętych przestrzeniach.

Syrian Electronic Army znowu atakuje

28 listopada 2014, 09:41Grupa hakerów znana pod nazwą Syrian Electronic Army przeprowadziła serię ataków na liczne witryny WWW, w tym na CNBC, Telegraph i PC World. Zaatakowano też witrynę londyńskiego Evening Standard, New York Daily News czy La Repubblica